Im Teil 2 habe ich beschrieben wie man das erstellte Root-Zertifikat manuell auf den Clients installiert. Während das bei ein paar Clients sicherlich noch gut machbar ist, ist dieser Weg bei einigen hundert oder tausenden Clients natürlich viel zu zeitaufwändig. Wir haben in unserer Firma eine Active Directory-Infrastruktur und nutzen eine entsprechende GPO (Gruppenrichtlinie) um unser Root-Zertifikat auf den Client-Rechnern zu installieren.

Die hier verwendeten Screenshot stammen von einem Windows Server 2012R2, das grundlegende Vorgehen ist auch bei einer neueren Serverversion gleich.

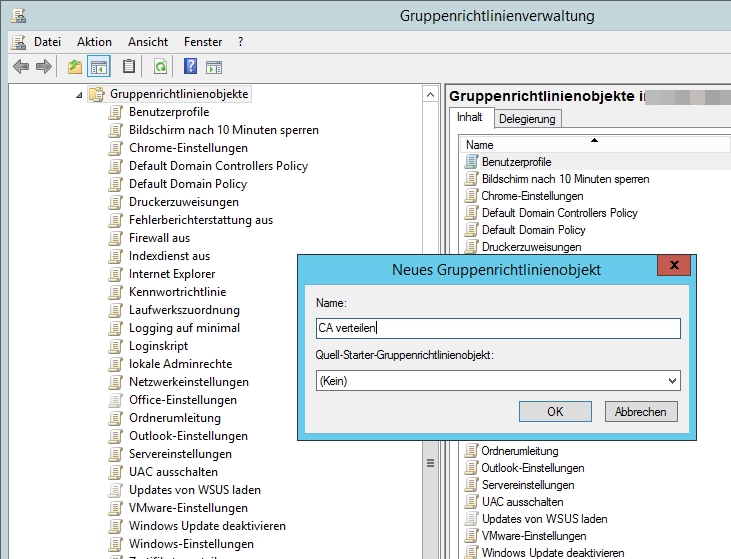

Ich starte die Gruppenrichtlinienverwaltung und lege ein neues Gruppenrichtlinienobjekt an, dass ich in diesem Fall „CA verteilen“ nenne.

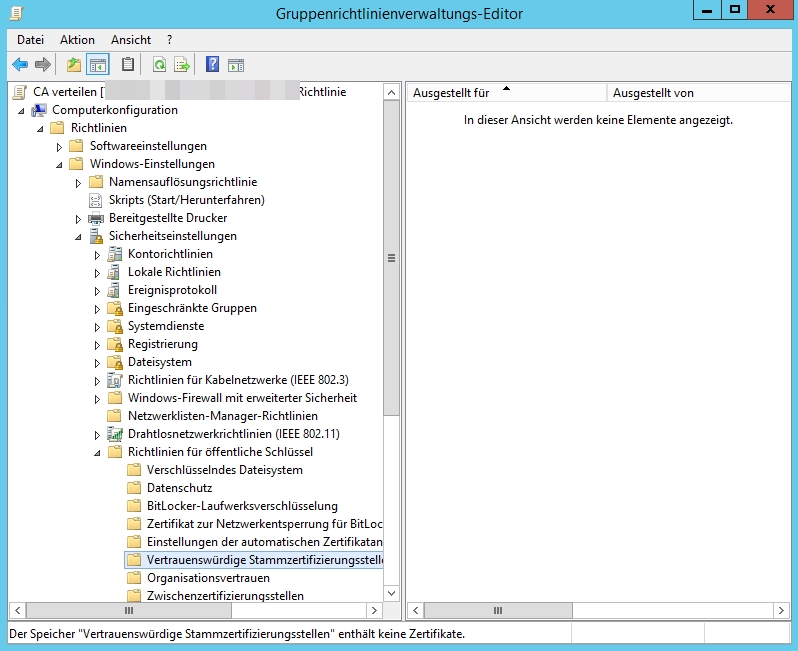

Anschließend bearbeite ich die soeben erstelle GPO und navigiere zu Computerkonfiguration – Richtlinien – Windows-Einstellungen – Sicherheitseinstellungen – Richtlinien für öffentliche Schlüssel – Vertrauenswürdige Stammzertifizierungsstellen. Da bisher kein Zertifikat per GPO verteilt wird, sind dort noch keine Zertifikate enthalten.

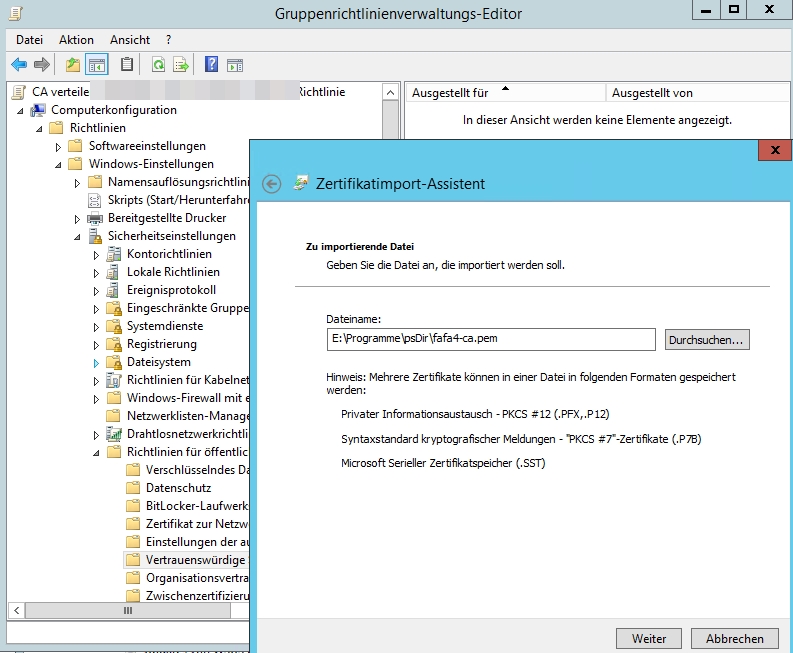

Im leeren Bereich auf der rechten Seite klicken und auf „Importieren“ klicken, im Anschluss dann unser erstelltes Root-Zertifikat auswählen.

Nach ein paar Klicks auf Weiter bzw. Fertigstellen ist unsere Gruppenrichtline dann auch schon fertig.

Natürlich muss ich – wie bei allen anderen Gruppenrichtlinien auch – noch festlegen für welche Benutzer- bzw. Computerkonten die gerade erstellte Richtlinie gelten oder auch nicht gelten soll, aber wie das geht solltet ihr eigentlich wissen.

In Teil 4 zeige ich dann beispielhaft anhand verschiedener Softwareprodukte wie man denn letztendlich die Serverzertifikate erstellt und die Server dazu bringt diese zu verwenden.

Danke erstmal für diese tolle Artikelreihe.

Weißt du, ob Firefox die Zertifikate akzeptiert, die über eine Gruppenrichtlinie verteilt wurden? Kenne das so, dass Firefox seine eigenen Zertifikate verwaltet?

Hallo Michi,

man kann über von Mozilla bereitgestellte Policy-Vorlagen Firefox per GPO so konfigurieren, dass er nicht den eigenen Zertifikate-Speicher verwendet, sondern den von Windows. Schau mal hier https://github.com/mozilla/policy-templates/releases