Im ersten Teil habe ich mir ein Root-Zertifikat erstellt, welches ich dazu nutzen möchte selbst erstellte Zertifikate für interne Webserver zu beglaubigen. Damit dieses funktioniert, muss ich aber zunächst einmal den Clients beibringen, dass sie unserem Root-Zertifikat – und damit auch allen damit beglaubigten Zertifikaten – vertrauen.

Je nach verwendetem Betriebssystem ist der Vorgang mehr oder weniger kompliziert.

Debian / Ubuntu

sudo cp /root/CA/fafa4-ca.pem /usr/share/ca-certificates/fafa4-ca.crt

sudo dpkg-reconfigure ca-certificates

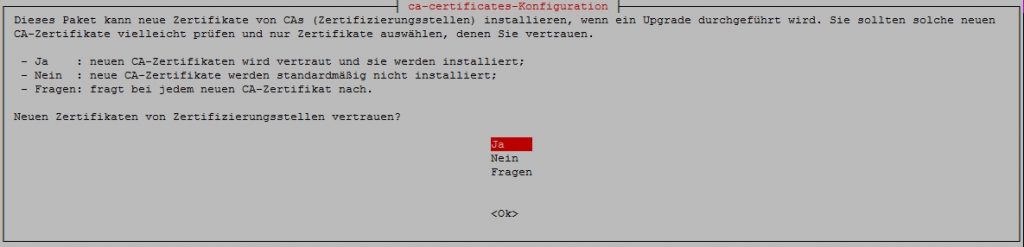

Die anschließende Sicherheitsabfrage sollte mit Ja beantwortet werden, damit unser Root-Zertifikat installiert wird.

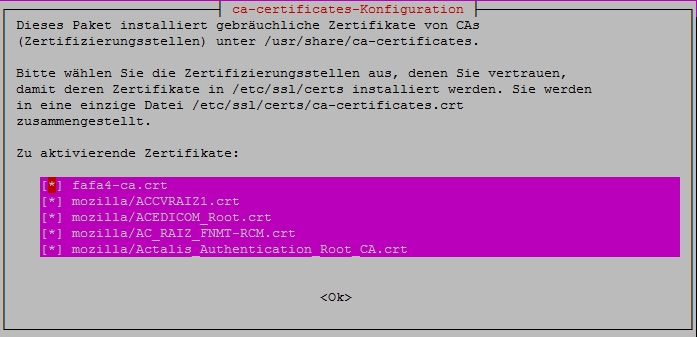

Im Anschluss wähle ich unser fafa4-ca.crt aus und lasse es in /etc/ssl/certs/ca-certificates.crt installieren

Wenn alles nach Plan läuft, wird mein Root-Zertifikat hinzugefügt.

Trigger für ca-certificates (20170717~16.04.2) werden verarbeitet ...

Updating certificates in /etc/ssl/certs...

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

Windows 7 / Windows 10

Die hier verwendeten Screenshots sind von einem Windows7-Rechner, bei einem Windows 10-Rechner sieht das optisch etwas anders aus, funktioniert aber ansonsten analog.

Zunächst kopiere ich das Root-Zertifikat auf den Windows-Rechner (ob lokale Festplatte oder Netzlaufwerk spielt keine Rolle).

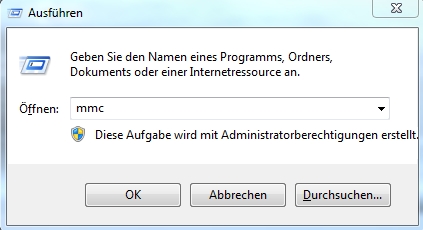

Dann mittels Windows-Taste + R die mmc aufrufen.

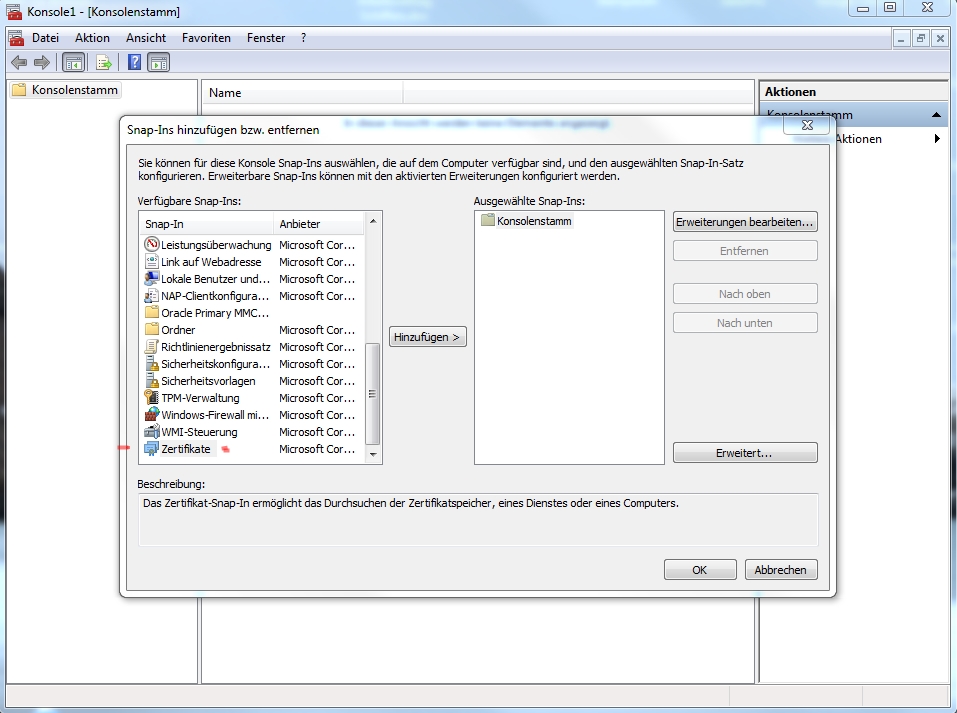

Über Datei – Snap-In hinzufügen/entfernen fügr ich das Snap-In „Zertifikate“ hinzu.

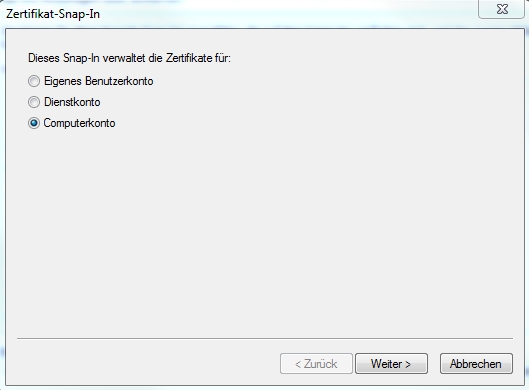

Da das Zertifikat unabhängig vom gerade angemeldeten Benutzer installiert werden soll, wähle ich bei der anschließenden Frage „Computerkonto“ aus.

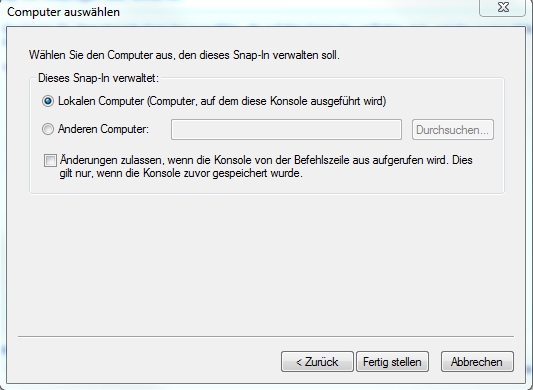

Auch die nächste Abfrage wird mit „lokaler Computer“ beantwortet.

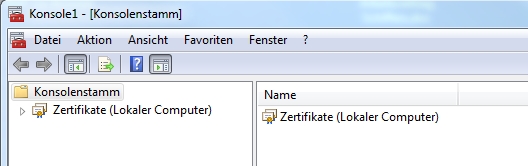

Nach dem Klick auf „Fertigstellen“ steht das Zertifikate-SnapIn in der Auswahl und nach einem Klick auf „Ok“ zeigt sich folgendes Bild.

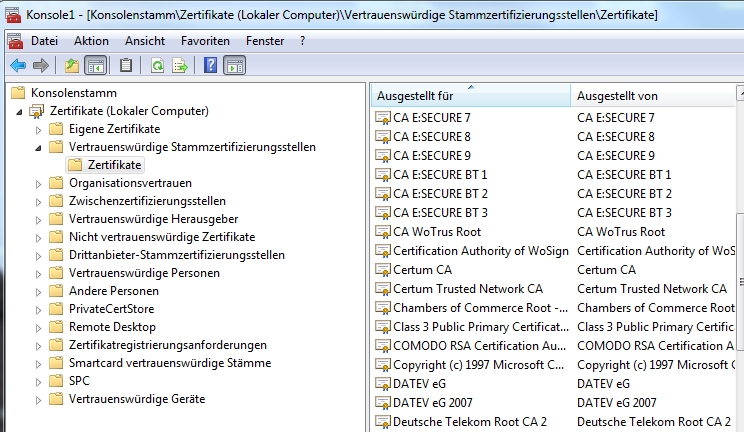

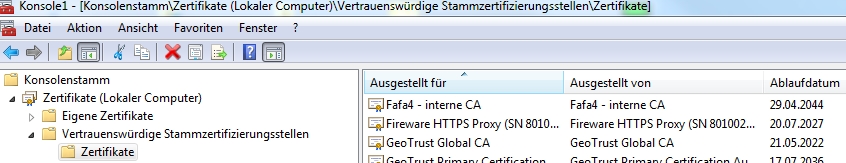

Im Bereich „Vertrauenswürdige Stammzertifizierungsstellen“ stehen alle CAs, denen der Rechner vertraut.

Mittels Rechtsklick auf „Zertifikate“ – „Alle Aufgaben“ – „Importieren“ starten wir nun den Importvorgang für unser eigenes Root-Zertifikat (hierzu sollte man natürlich wissen in welches Verzeichnis man es kopiert hat).

Wenn alles funktioniert hat, sehe ich dann auch das Root-Zertifikate für „Fafa4 – interne CA“ in der Liste .

Damit ist unsere CA auf diesem Rechner eingerichtet. Für das heimische Netzwerk mit ein paar Rechnern ist das sicherlich ein gangbarer Weg, aber wenn man ein paar 10.000 Rechner im Domänen-Betrieb betreut, geht das manuell natürlich nicht. Hier führt der Weg über eine Verteilung der Zertifikate per Gruppenrichtlinie, aber wie das geht, erkläre ich dann im dritten Teil.